Nginx + php7.0-fpm + php5.6-fpm + MySQL + phpmyadmin на Debian 9

В данном топике рассмотрим как на Debian 9 одновременно запускать сайты на версиях php7.0 и php5.6

1. Установка Nginx + php7.0-fpm + MySQL + phpmyadmin

Читать дальше

1. Установка Nginx + php7.0-fpm + MySQL + phpmyadmin

Читать дальше

- 0

- 13 мая 2019, 11:20

- GreatAlex

- Оставить комментарий

Nginx + php5-fpm + MySQL + phpmyadmin на Debian

Для создания сборки Nginx + php5-fpm + MySQL + phpmyadmin на Linux сервере с системой Debian 8 нужно выполнить следующие операции:

1. Устанавливаем все необходимые пакеты предварительно обновив кэш пакетов в системе:

Читать дальше

1. Устанавливаем все необходимые пакеты предварительно обновив кэш пакетов в системе:

apt-get update && apt-get install nginx php5-fpm php5-mysql mysql-server phpmyadmin -yЧитать дальше

- 0

- 28 марта 2018, 23:26

- GreatAlex

- Оставить комментарий

Как сделать закрытым доступ на сайт

Чтобы средствами веб сервера закрыть доступ к сайту можно воспользоваться

1. Создайте файл .htaccess в корневой папке сайта с кодом:

Читать дальше

Apache и .htaccess

1. Создайте файл .htaccess в корневой папке сайта с кодом:

AuthType Basic

AuthName "Private Zone"

AuthUserFile "/var/www/.htpasswd"

Require valid-userЧитать дальше

- 0

- 11 июня 2015, 03:11

- admin

- Оставить комментарий

Отдельные логи nginx для анонимных пользователей TOR

Анонимные пользователи, пользующиеся сетью TOR, часто становятся источником взлома, фрода и пр…

Поэтому мы используем nginx, чтобы выделить их отдельно и, при необходимости, заблокировать.

Скачиваем публичный список выходных TOR нод

/home/tor.sh

Читать дальше

Поэтому мы используем nginx, чтобы выделить их отдельно и, при необходимости, заблокировать.

Скачиваем публичный список выходных TOR нод

/home/tor.sh

#!/bin/bash

curl https://check.torproject.org/cgi-bin/TorBulkExitList.py?ip=8.8.8.8 | grep -v "^#" | sed 's/$/ tor;/' > /etc/nginx/tor.confЧитать дальше

- 0

- 28 ноября 2014, 17:46

- admin

- Оставить комментарий

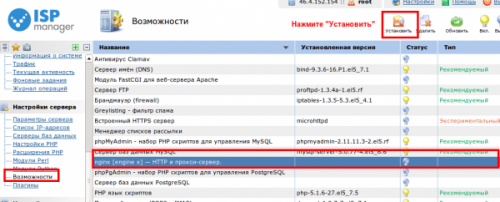

Настраиваем сервер для хостинга сайтов: nginx+apache+php+mysql

В данной статье мы будем рассматривать как выполнить базовую настройку linux сервера для его использования под хостинг сайтов на примере Debian 7.

Читать дальше

Читать дальше

- 0

- 20 сентября 2013, 18:28

- admin

- Оставить комментарий

Быстрая установка и настрйока munin на сервер

Устанавилваем из репозиториев

Запустился munin-node. Это клиентская часть.

В /etc/cron.d есть скрипты для опроса клиентов. Пока у нас он только один и уже настроен в /etc/munin/munin.conf

Читать дальше

aptitude install muninЗапустился munin-node. Это клиентская часть.

В /etc/cron.d есть скрипты для опроса клиентов. Пока у нас он только один и уже настроен в /etc/munin/munin.conf

[localhost.localdomain]

address 127.0.0.1

use_node_name yesЧитать дальше

- 0

- 02 августа 2012, 18:39

- LSD

- Оставить комментарий

client intended to send too large body

Открываем конфиг:

vim /etc/nginx/sites-enabled/www.site.ru.conf

Добавляем:

client_max_body_size 20m;

Перезапускаем Nginx:

/etc/init.d/nginx reload

vim /etc/nginx/sites-enabled/www.site.ru.conf

Добавляем:

client_max_body_size 20m;

Перезапускаем Nginx:

/etc/init.d/nginx reload

- 0

- 18 марта 2012, 15:23

- LSD

- Оставить комментарий

Отражение DDOS атаки с использованием nginx, ipset, fail2ban и bash

Имеем:

Ботнет, генерирующий ~20.000 соединений в секунду. Входящий траффик ~70 Мб/с.

В логе апача картина:

GET /

и

POST /

1. Усиливаем TCP стек:

#cat /etc/sysctl.conf

Читать дальше

Ботнет, генерирующий ~20.000 соединений в секунду. Входящий траффик ~70 Мб/с.

В логе апача картина:

187.2.194.149 — - [15/Mar/2012:17:46:31 +0300] «GET /forum/topic/102808-ddos-uslugizakazat-ddosddos-attackddos-uslugi/ HTTP/1.0» 502 173 "-" «Mozilla/4.0 (compatible; MSIE 6.0; Symbian OS; Nokia 6600/5.27.0; 6936) Opera 8.50 [ru]»Итак, у нас однотипные запросы с постоянно меняющимся UA. К слову, через некоторое время атака поменялась и пошли запросы

41.134.194.89 — - [15/Mar/2012:17:46:31 +0300] «GET /forum/topic/102808-ddos-uslugizakazat-ddosddos-attackddos-uslugi/ HTTP/1.0» 502 173 "-" «Mozilla/5.0 (X11; U; Linux i686; en-US; rv:1.7.9) Gecko/20050711 Firefox/1.0.5»

79.173.200.41 — - [15/Mar/2012:17:46:31 +0300] «GET /forum/topic/102808-ddos-uslugizakazat-ddosddos-attackddos-uslugi/ HTTP/1.0» 502 575 "-" «Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; .NET CLR 1.1.4322)»

GET /

и

POST /

1. Усиливаем TCP стек:

#cat /etc/sysctl.conf

net.ipv4.tcp_syncookies=1

net.ipv4.tcp_tw_recycle=1

net.ipv4.tcp_tw_reuse=1

net.ipv4.tcp_keepalive_time=10

net.ipv4.tcp_fin_timeout=5

Читать дальше