Защита Windows сервера до установки обновления MS17-010

Рассмотрим как можно закрыть порты 135 и 445 в версиях Windows 2008/2012.

В связи с тем что в начале апреля в сеть были выложены инструменты для обхода защиты Windows, в частности по портам 445 и 135.

Подробнее в новости xakep.ru/2017/04/24/doublepulsar/

Исправление уязвимости доступно установкой обновлений MS17-010, CVE-2017-0146, и CVE-2017

Более подробно по ссылке geektimes.ru/post/288148/

Рассмотрим 2 варианта создания правил в брандмауере, через командную строку и через графический интерфейс.

Инструкция для настройки разрешения подключения только с доверенных адресов находится после Windows 2012

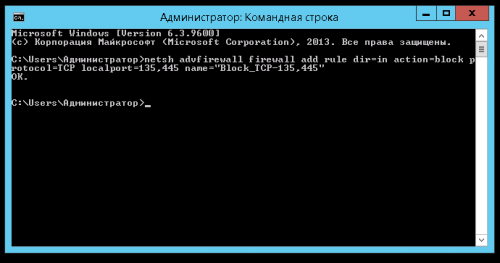

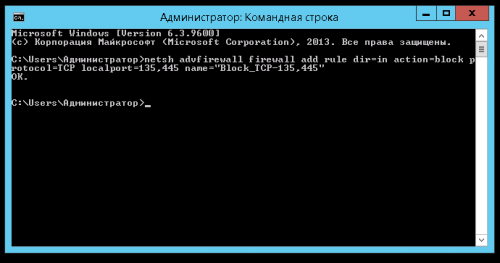

2. Вводим или вставляем команду

Нажимаем Enter, ждём сообщения Ok

Вводим или вставляем вторую команду

Нажимаем Enter, ждём сообщения Ok

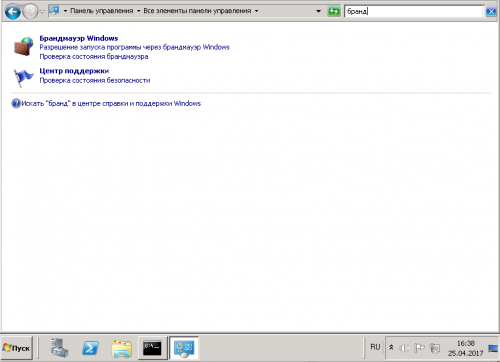

2. Заходим в панель управления, в поиск вводим «брандмауер» и запускаем панель управления брандмауером Windows

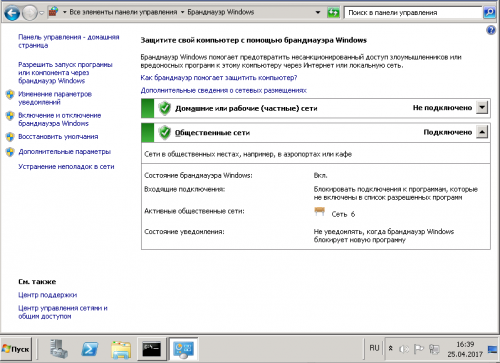

3. Входим в «Дополнительные параметры»

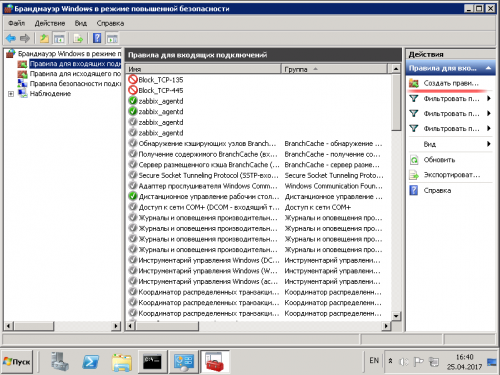

4. Выбираем строку «Правила входящих подключений» и нажимаем на «Создать новое правило»

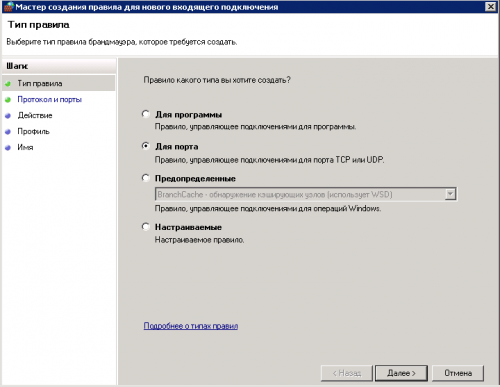

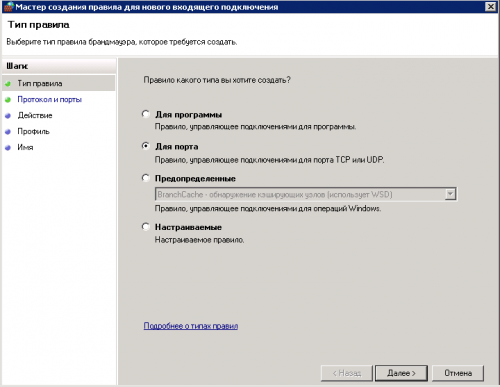

5. Устанавливаем отметку «Для порта», нажимаем далее

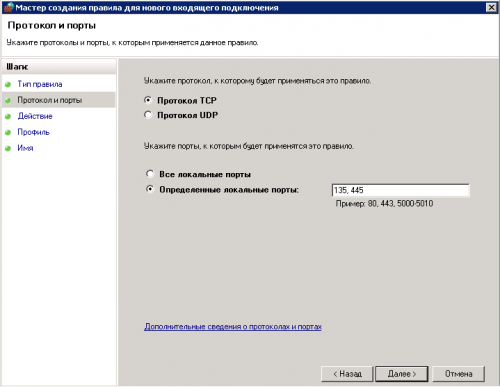

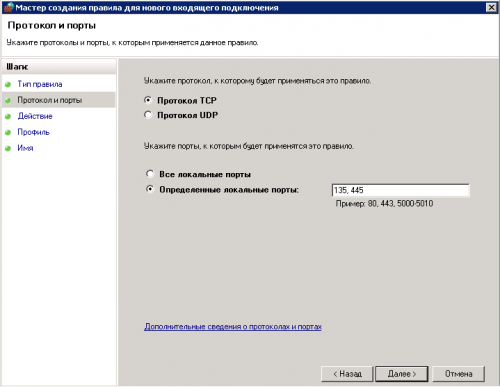

6. Выбираем «Протокол TCP» и «определенные локальные порты», вводим в поле 135 и 445 через запятую, нажимаем далее

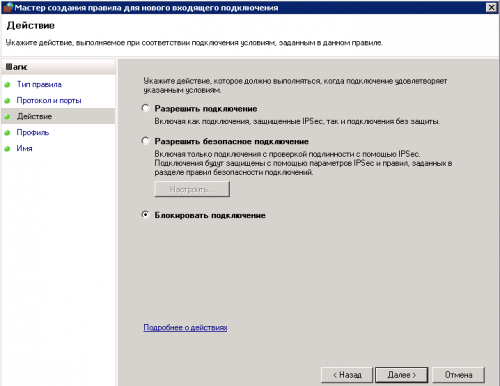

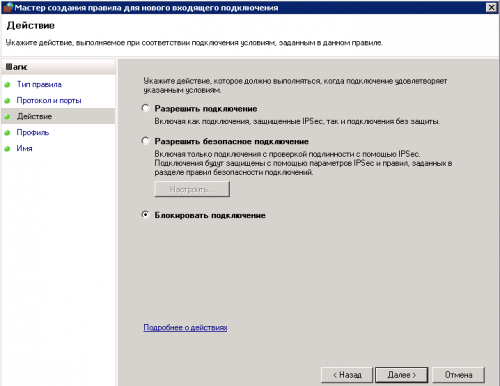

7. Выбираем блокировать «Блокировать», нажимаем далее

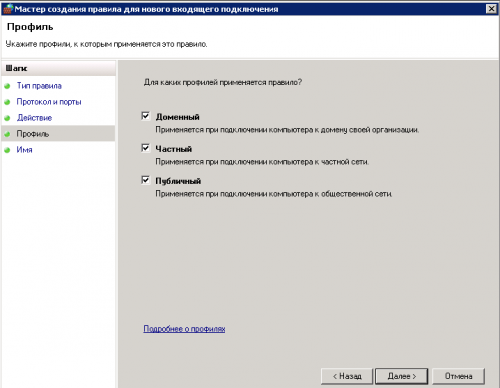

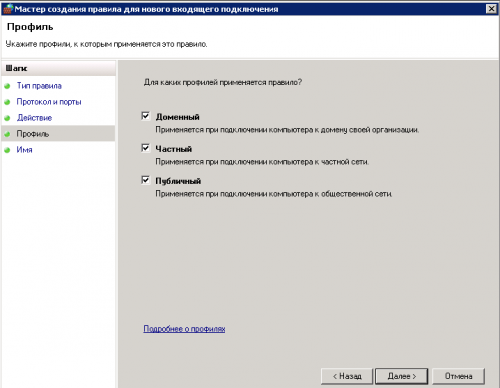

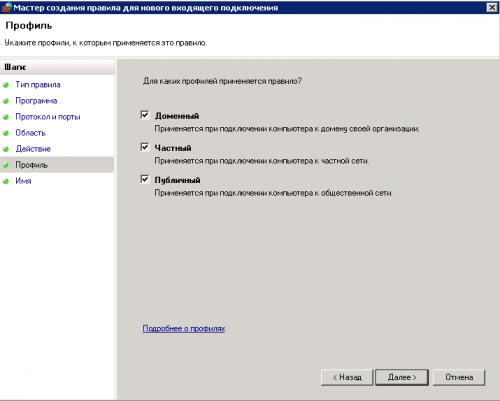

8. Оставляем все отметки, нажимаем далее

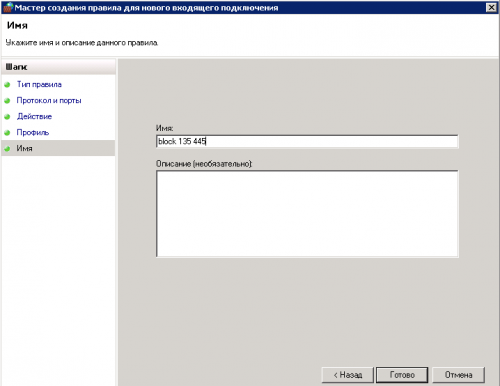

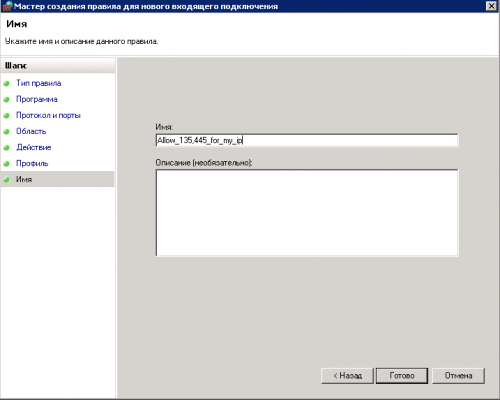

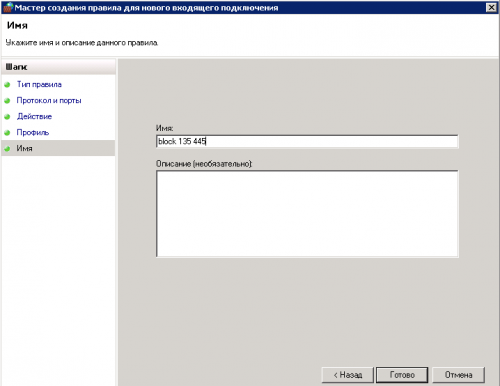

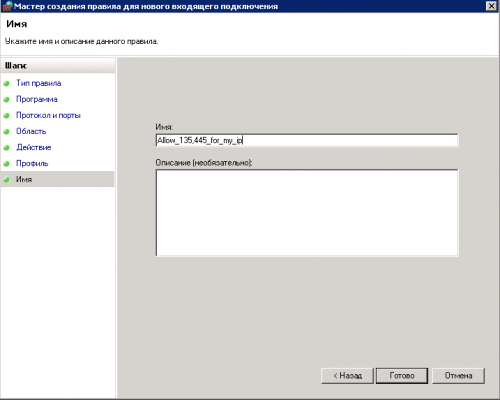

9. Вводим имя правила, нажимаем «Готово»

Шаги по настройке для Windows 2012 не отключаются от 2008, отличия только в интерфейсе.

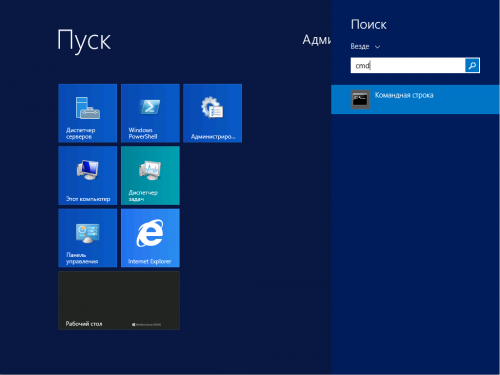

1. Найдем приложение cmd

2. Вводим команду, нажимаем Enter, ждем сообщения Ok

Остальные шаги идентичны Windows 2008

Настройка на Windows 2016 идентична Windows 2012

По указанным шагам возможна блокировка любых TCP/UDP портов.

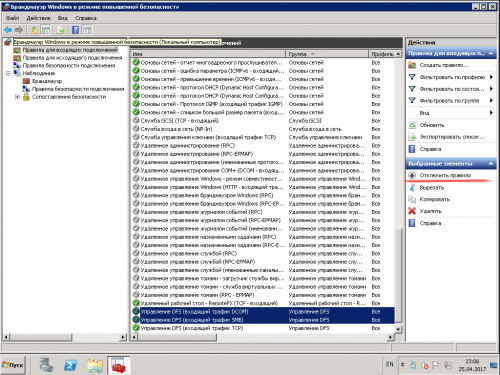

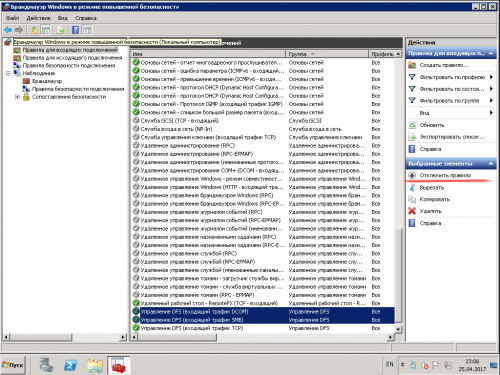

Выберем правила: Управление DFS (входящий трафик SMB) и Управление DFS (входящий трафик DCOM)

Нажимаем «Отключить правило»

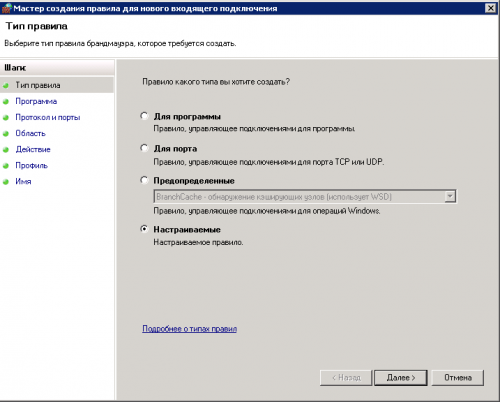

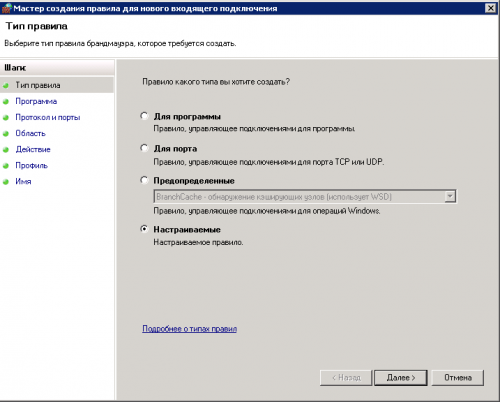

2. Создадим новое правило, выберем тип правила «настраиваемое»

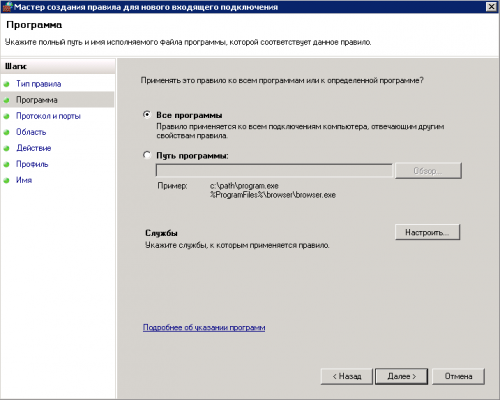

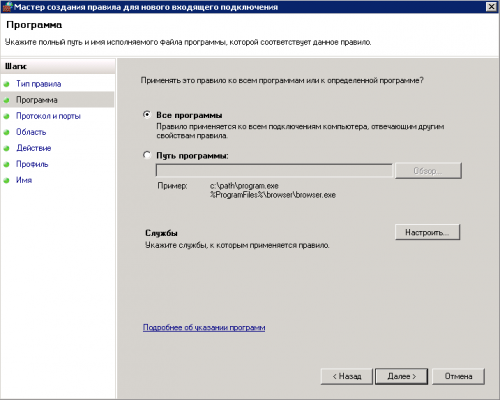

3. Выбираем «все программы»

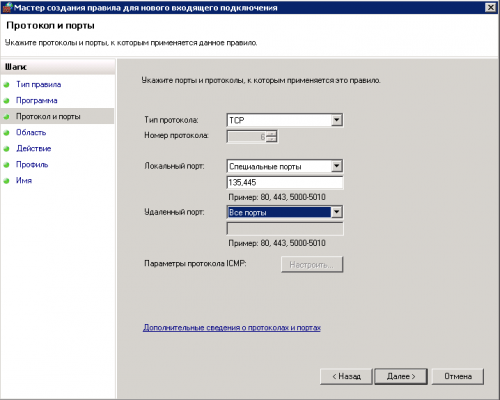

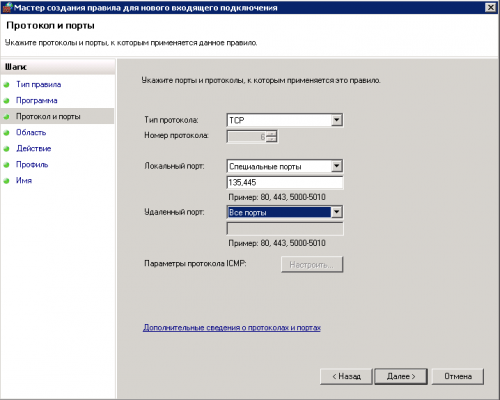

4. Выбираем тип протокола TCP, локальный порт указываем «специальные порты», в поле вводим 135 и 445 через запятую

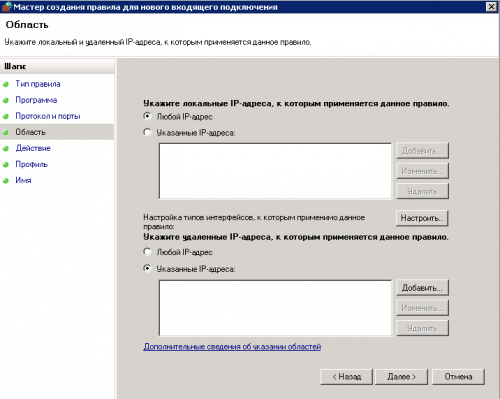

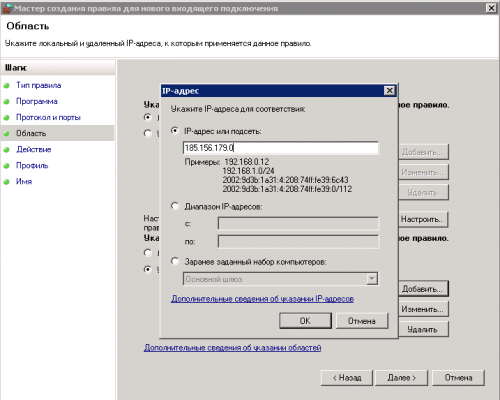

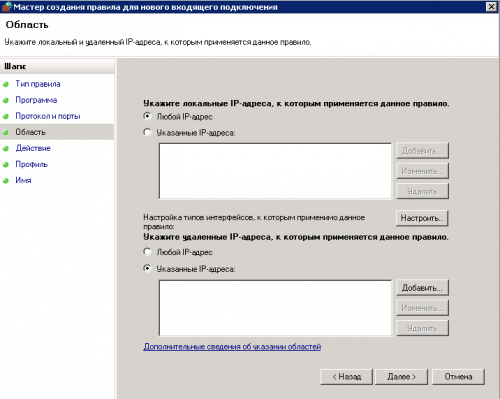

5. Укажем удаленный доверенный адрес, к примеру это может быть ip адрес Вашего офиса, выбираем «указанные адреса», нажимаем «добавить»

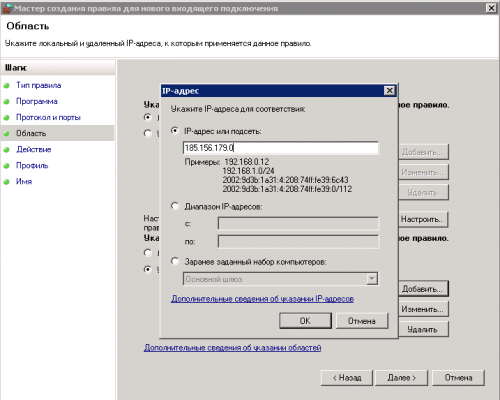

6. Вводим адрес в строку, если у Вас подсеть или диапазон, их требуется вводить в указанном в окне виде

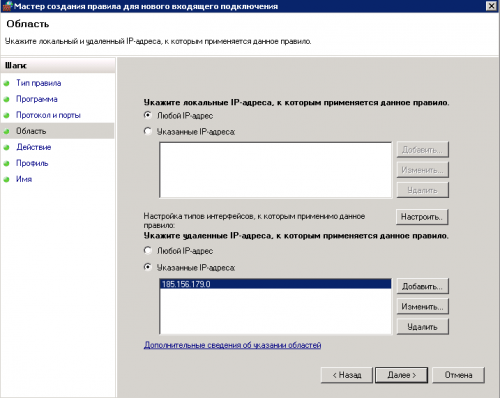

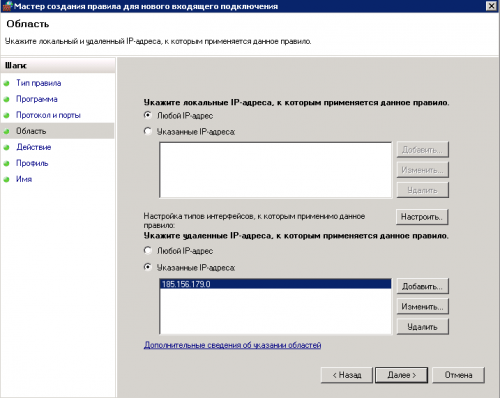

7. Проверяем введенный адрес, нажимаем далее

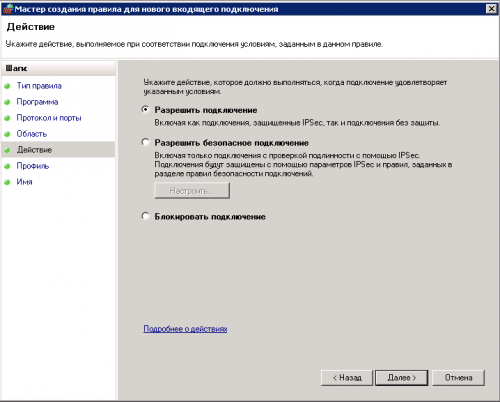

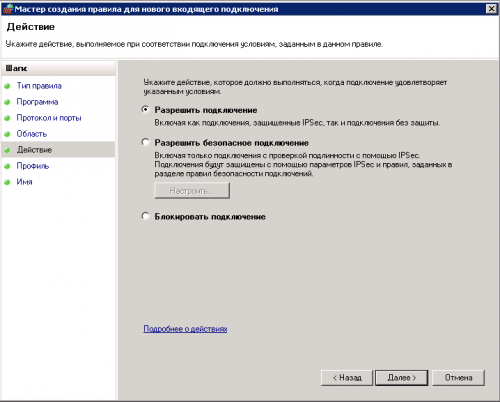

8. Выбираем «разрешить подключение»

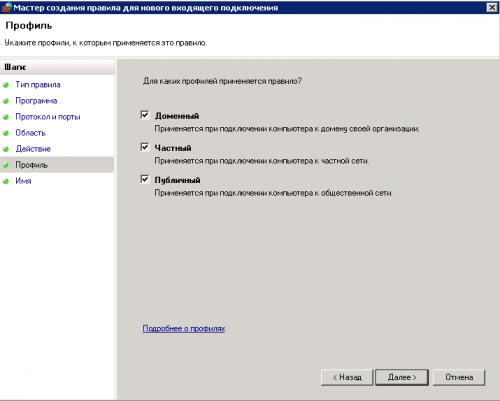

9. Оставляем все отмеченное, нажимаем далее

10. Даём название, нажимаем «готово»

В связи с тем что в начале апреля в сеть были выложены инструменты для обхода защиты Windows, в частности по портам 445 и 135.

Подробнее в новости xakep.ru/2017/04/24/doublepulsar/

Исправление уязвимости доступно установкой обновлений MS17-010, CVE-2017-0146, и CVE-2017

Более подробно по ссылке geektimes.ru/post/288148/

Рассмотрим 2 варианта создания правил в брандмауере, через командную строку и через графический интерфейс.

Инструкция для настройки разрешения подключения только с доверенных адресов находится после Windows 2012

Windows 2008

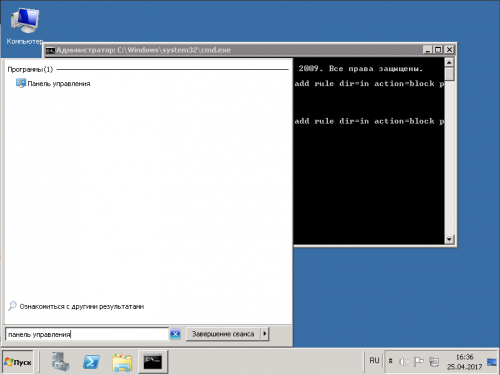

Первый вариант, через командную строку

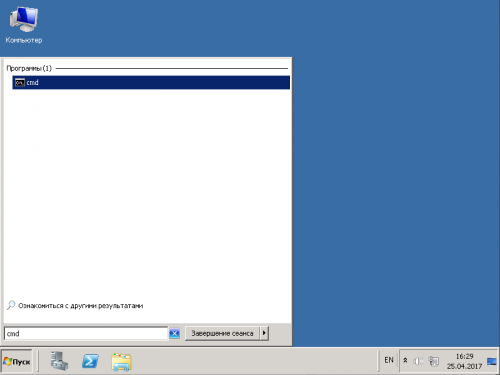

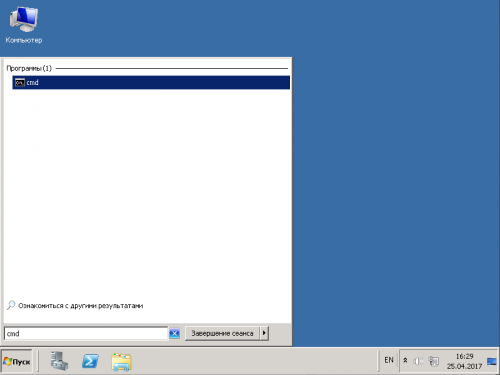

1. Через меню «Пуск» находим приложение cmd

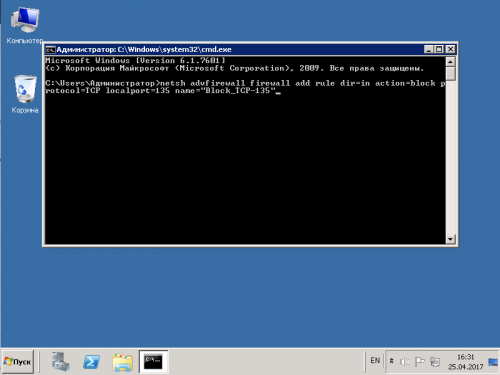

2. Вводим или вставляем команду

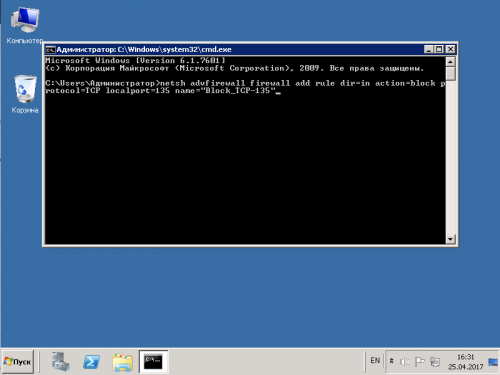

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name="Block_TCP-135Нажимаем Enter, ждём сообщения Ok

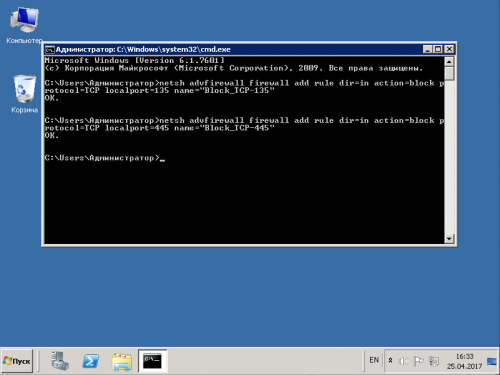

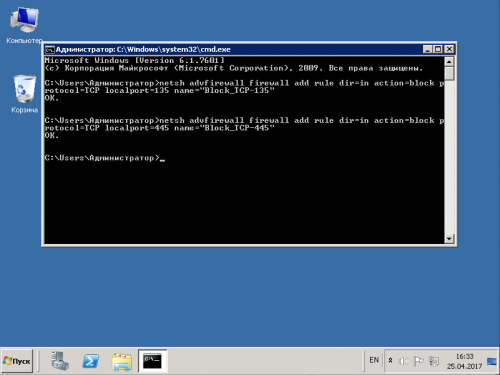

Вводим или вставляем вторую команду

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name="Block_TCP-445"Нажимаем Enter, ждём сообщения Ok

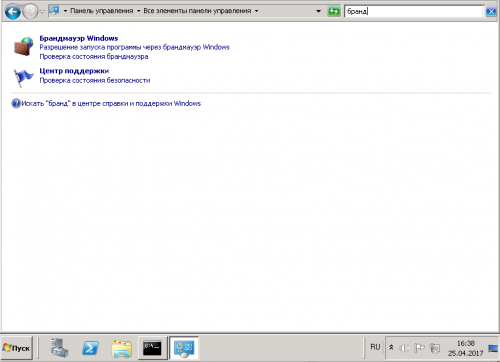

Второй вариант, через графический интерфейс

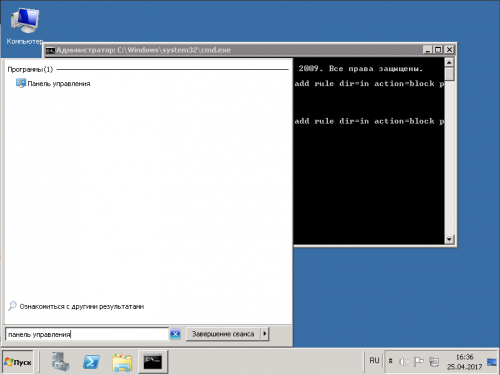

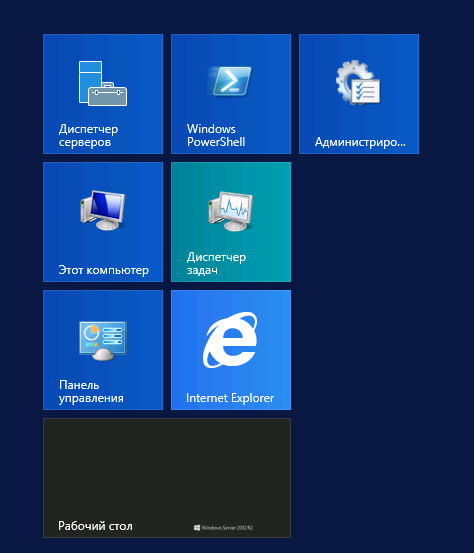

1. В меню «Пуск» находим — панель управления

2. Заходим в панель управления, в поиск вводим «брандмауер» и запускаем панель управления брандмауером Windows

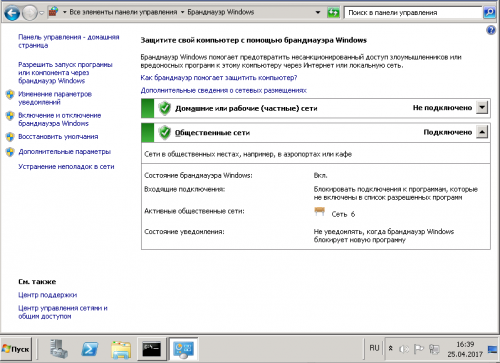

3. Входим в «Дополнительные параметры»

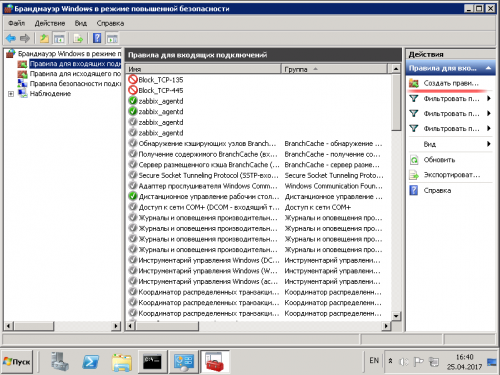

4. Выбираем строку «Правила входящих подключений» и нажимаем на «Создать новое правило»

5. Устанавливаем отметку «Для порта», нажимаем далее

6. Выбираем «Протокол TCP» и «определенные локальные порты», вводим в поле 135 и 445 через запятую, нажимаем далее

7. Выбираем блокировать «Блокировать», нажимаем далее

8. Оставляем все отметки, нажимаем далее

9. Вводим имя правила, нажимаем «Готово»

Windows 2012

Шаги по настройке для Windows 2012 не отключаются от 2008, отличия только в интерфейсе.

Отличия при настройке через командную строку

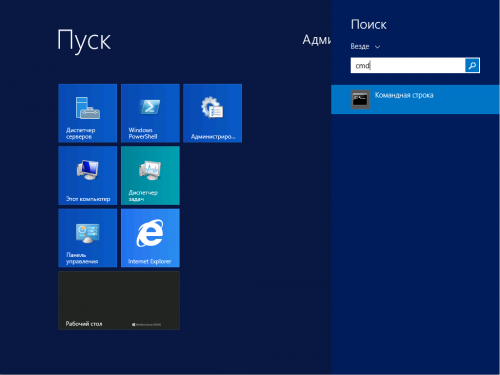

1. Найдем приложение cmd

2. Вводим команду, нажимаем Enter, ждем сообщения Ok

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135,445 name="Block_TCP-135,445"

Отличия при настройке через графический интерфейс

1. Кнопка запуска панели управления находится на стартовом экране, так же Вы можете найти панель управления через поиск на стартовом экране.

Остальные шаги идентичны Windows 2008

Настройка на Windows 2016 идентична Windows 2012

По указанным шагам возможна блокировка любых TCP/UDP портов.

Настройка доступа по портам 135 и 445 только доверенным адресам

1. Отключим системные разрешающие правила для портом 135 и 445Выберем правила: Управление DFS (входящий трафик SMB) и Управление DFS (входящий трафик DCOM)

Нажимаем «Отключить правило»

2. Создадим новое правило, выберем тип правила «настраиваемое»

3. Выбираем «все программы»

4. Выбираем тип протокола TCP, локальный порт указываем «специальные порты», в поле вводим 135 и 445 через запятую

5. Укажем удаленный доверенный адрес, к примеру это может быть ip адрес Вашего офиса, выбираем «указанные адреса», нажимаем «добавить»

6. Вводим адрес в строку, если у Вас подсеть или диапазон, их требуется вводить в указанном в окне виде

7. Проверяем введенный адрес, нажимаем далее

8. Выбираем «разрешить подключение»

9. Оставляем все отмеченное, нажимаем далее

10. Даём название, нажимаем «готово»

- +1

- 25 апреля 2017, 23:20

- apereshein

![Закрытый блог [x]](https://blog.vpsville.ru/templates/skin/new-jquery/images/lock.png)

Комментарии (0)

RSS свернуть / развернуть